La Oficina de Seguridad al Internauta alerta sobre una vulnerabilidad de Microsoft Word que los ciberdelincuentes están usando activamente para distribuir malware.

Por ahora no existe ningún parche que ataje el problema por lo que debemos estar extremadamente alerta a los documentos de texto que recibamos por correo electrónico.

Esta vulnerabilidad es especialmente peligrosa porque no necesita que tengamos activados los macro, como en la mayoría de virus que afectan a Microsoft Office, para infectar el ordenador.

El experto en seguridad Ryan Hanson afirma que él descubrió e informó sobre esta vulnerabilidad en octubre de 2016, pero que no ha sido él quien lo ha hecho público. Si esto es cierto, Microsoft ha tardado más de seis meses en solucionar un grave problema en uno de sus productos estrella.

¿Qué hacer?

Como siempre aconsejamos estar extremadamente atentos a todos los ficheros adjuntos que recibamos por correo, abriendo solo los que estemos seguros que provienen de fuentes seguras.

Los ciberdelincuentes utilizan avanzadas técnicas de ingeniería social para conseguir que caigamos en la trampa por lo que deberemos tomar todas las medidas que podamos para proteger nuestro ordenador.

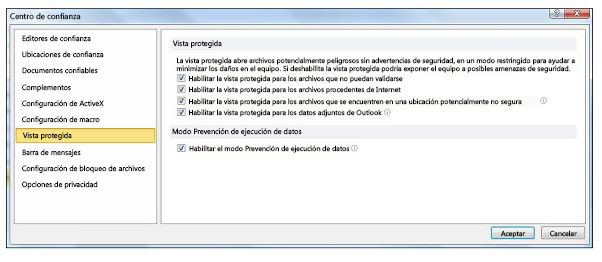

Esta vulnerabilidad afecta a todas las versiones de Word. La única manera segura de abrir un documento es activando la Vista Protegida del Word. Para ello, debemos seguir los siguientes pasos:

1. Haga clic en Archivo > Opciones.

2. Haga clic en Centro de confianza > Configuración del Centro de confianza > Vista protegida.

3. Seleccione las opciones que desee.

Esperemos que Microsoft tome cartas en el asunto ya que The Hacker News informa de que los ciberdelincuentes están usando esta vulnerabilidad para distribuir el troyano Dridex que roba credenciales financieras.

Esperemos que Microsoft tome cartas en el asunto ya que The Hacker News informa de que los ciberdelincuentes están usando esta vulnerabilidad para distribuir el troyano Dridex que roba credenciales financieras.

Detalles

Según las fuentes de información que han publicado la vulnerabilidad, la explotación del fallo de seguridad se está realizando por medio de un correo electrónico malicioso que lleva adjunto un documento Microsoft Word. Los atacantes por medio de cualquier técnica de ingeniería social consiguen que la víctima descargue y abra el documento haciendo que el ordenador se infecte.

Una vez que se abre el documento, el código malicioso es capaz de conectarse a un servidor remoto controlado por el atacante para descargar una aplicación maliciosa escondida bajo la apariencia de ser un inocente fichero con extensión .RTF (documentos de texto que se pueden crear, abrir, ver, editar o modificar desde distintas plataformas). Esta aplicación maliciosa, a su vez, permitirá descargar malware en el dispositivo infectado con el objetivo de tomar su control.

Al contrario que en la mayoría de ataques en los que interviene algún programa de la suite Microsoft Office, la explotación de esta vulnerabilidad no requiere que se habiliten las macros (pequeño programa que puede realizar diferentes acciones de forma automática) por lo que con sólo abrir el documento malicioso de Word se podrá infectar el equipo.

Actualización

Microsoft acaba de publicar un parche que soluciona esta vulnerabilidad por lo que deberíamos instalarlo lo antes posible.