Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ha identificado una red internacional de ciberdelincuentes, conocida como Payroll Pirates, que ha estado utilizando campañas de publicidad maliciosa (malvertising) para robar credenciales, manipular nóminas y desviar fondos en empresas. La operación, activa desde mediados de 2023, ha evolucionado en complejidad y alcance, afectando a más de 200 portales empresariales y atrayendo a más de medio millón de víctimas potenciales.

Una operación sostenida y adaptable

Los investigadores de Check Point Software comenzaron a rastrear la actividad en mayo de 2023, cuando detectaron una oleada de sitios de phishing que suplantaban plataformas de nóminas y recursos humanos. Estos portales falsos se promocionaban a través de Google Ads para engañar a los empleados y obtener sus credenciales de acceso, con el objetivo de redirigir sus salarios a cuentas controladas por los ciberdelincuentes.

La investigación reveló una infraestructura dividida en varios grupos interconectados, cada uno con sus propios dominios y canales de comunicación, pero utilizando las mismas herramientas y plantillas de ataque. Este patrón sugiere que todos los actores formaban parte de una misma red o que compraban sus recursos en el mismo mercado clandestino.

A finales de 2023 la actividad pareció haberse detenido, pero en junio de 2024 la red retomó su actividad con un nivel de sofisticación aún mayor. Las páginas de phishing se habían rediseñado con elementos dinámicos capaces de sortear la autenticación multifactor (2FA), y los ciberdelincuentes utilizaban bots de Telegram para interactuar en tiempo real con las víctimas, solicitando códigos de verificación y respuestas de seguridad.

“Estamos ante una operación que combina ingeniería social avanzada con la automatización propia del malvertising”, explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “El uso de anuncios patrocinados y dominios legítimos dificulta enormemente la detección por parte de los filtros tradicionales. Es un ejemplo claro de cómo los ciberdelincuentes explotan la confianza de los usuarios para obtener beneficios económicos directos.”

Durante 2024 y 2025, la red amplió sus objetivos más allá del ámbito de las nóminas. Check Point Software y otras fuentes de inteligencia confirmaron tácticas similares en sectores como banca, aseguradoras, plataformas de inversión, ecommerce y salud

En septiembre de este año, la actividad volvió a aumentar significativamente, lo que llevó a reabrir la investigación. Una brecha operativa permitió a los analistas obtener visibilidad sobre la infraestructura de mando y control, identificando un único bot de Telegram que gestionaba las interacciones de múltiples canales: nóminas, cooperativas de crédito, beneficios sanitarios y plataformas de trading.

El análisis confirmó que no se trataba de una simple coincidencia de kits, sino de una red unificada coordinada por al menos cuatro administradores activos. Uno de ellos publicó vídeos desde la costa del mar Negro, cerca de Odesa (Ucrania), lo que sugiere que parte de la operación se desarrollaba en ese país.

Dos clústeres, un mismo objetivo

La red Payroll Pirates opera mediante dos clústeres principales con técnicas diferenciadas pero complementarias:

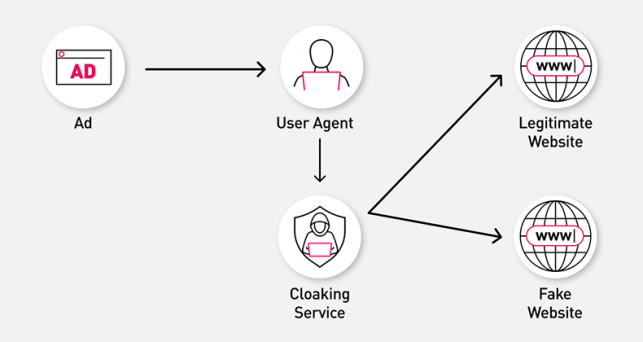

- Clúster 1: Google Ads + redirecciones encubiertas. Utiliza páginas “blancas” aparentemente inofensivas que superan las revisiones de los anuncios y redirigen a sitios fraudulentos una vez activadas. Los dominios se alojan en proveedores de Kazajistán y Vietnam, registrados en grandes volúmenes.

- Clúster 2: Bing Ads + dominios antiguos. Dirigido principalmente a instituciones financieras mediante anuncios en Microsoft Ads. Los dominios, activos durante meses, albergan decenas de páginas de phishing con URL aleatorias y utilizan servicios de ocultación que adaptan el contenido según el dispositivo y la ubicación del usuario.

Ambos clústeres comparten los mismos kits de phishing, con scripts dinámicos que se actualizan en tiempo real para eludir los mecanismos de autenticación. Además, los ciberdelincuentes gestionan sus campañas con cuentas verificadas de publicidad y conexiones desde direcciones IP residenciales en Estados Unidos, lo que aumenta su credibilidad ante los sistemas de control.

“La profesionalización de este tipo de redes demuestra que los límites entre el fraude publicitario, el robo de credenciales y el espionaje financiero son cada vez más difusos”, añade Eusebio Nieva. “Ya no hablamos de ciberataques aislados, sino de ecosistemas criminales que operan como verdaderas empresas digitales, con soporte técnico, canales de comunicación cifrados y procesos de mejora continua”.

El caso Payroll Pirates refleja la evolución del cibercrimen hacia modelos híbridos que combinan ingeniería social, automatización y servicios legítimos. Su éxito se basa en la confianza del usuario y en la explotación de plataformas publicitarias globales.

Cómo protegerse

Los expertos en ciberseguridad recomiendan a las empresas y a los responsables de seguridad adoptar medidas preventivas frente a este tipo de amenazas:

- Supervisar activamente las redes publicitarias en busca de campañas sospechosas dirigidas a portales corporativos o financieros.

- Implementar autenticación resistente al phishing para operaciones sensibles, como validaciones de nóminas o transferencias.

- Reportar anuncios o dominios fraudulentos a los proveedores correspondientes.

- Utilizar cuentas trampa (honeypots) para recopilar inteligencia y detectar patrones de ataque.