Durante la celebración del Global Security Analyst Summit en Tailandia, el Global Research and Analysis Team (GReAT) de Kaspersky ha revelado una nueva actividad del grupo APT BlueNoroff a través de dos campañas altamente sofisticadas dirigidas: GhostCall y GhostHire. Estas operaciones, aún activas, están orientadas a organizaciones del ecosistema Web3 y de criptomonedas en países como India, Turquía, Australia y varias regiones de Europa y Asia, y se remontan al menos a abril de 2025.

BlueNoroff, una célula del conocido grupo Lazarus, continúa ampliando su campaña SnatchCrypto, una operación con motivación financiera que tiene como objetivo a empresas del sector cripto a escala global. Las campañas GhostCall y GhostHire emplean nuevas técnicas de infiltración y malware personalizado para comprometer a desarrolladores blockchain y directivos. Ambos ataques afectan principalmente a sistemas macOS y Windows, y se gestionan desde una infraestructura común de mando y control.

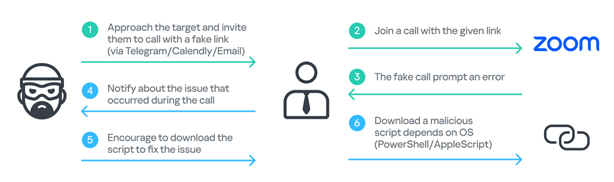

La campaña GhostCall se centra en dispositivos macOS y comienza con un elaborado ataque de ingeniería social. Los atacantes contactan con las víctimas a través de Telegram, haciéndose pasar por inversores de capital riesgo. En algunos casos utilizan incluso cuentas comprometidas de empresarios y fundadores de startups reales para simular propuestas de inversión o colaboración. Las víctimas son dirigidas a reuniones falsas a través de páginas de phishing que imitan plataformas como Zoom o Microsoft Teams, donde se les pide “actualizar” el cliente para solucionar un supuesto fallo de audio. Esa “actualización” descarga un script malicioso que desencadena la infección del equipo.

“Esta campaña se basó en un engaño cuidadosamente orquestado. Los atacantes reproducían vídeos de víctimas anteriores durante las reuniones falsas para dar realismo a la llamada y manipular a nuevos objetivos. La información recogida se utiliza no solo contra la víctima inicial, sino también para ataques posteriores o en cadena, aprovechando relaciones de confianza ya establecidas para comprometer a otras organizaciones y usuarios”, afirma Sojun Ryu, investigador de ciberseguridad en Kaspersky GReAT.

Los ciberdelincuentes han desplegado siete cadenas de ejecución en múltiples fases, cuatro de ellas nunca vistas hasta ahora, para distribuir distintos tipos de payloads personalizados: ladrones de criptomonedas, robacredenciales de navegador, extractores de secretos y herramientas para robar credenciales de Telegram.

Flujo de ataque de la campaña GhostCall

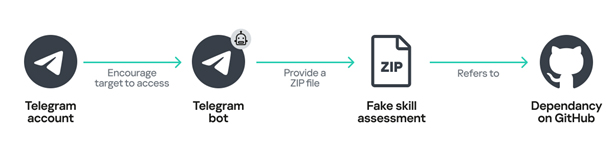

En la campaña GhostHire, el grupo APT se hace pasar por reclutadores para dirigirse a desarrolladores del ámbito blockchain. A través de esta táctica, inducen a las víctimas a descargar y ejecutar un repositorio de GitHub infectado con malware, que presentan como una prueba de evaluación técnica. Aunque GhostHire comparte infraestructura y herramientas con GhostCall, su enfoque es distinto: en lugar de llamadas falsas, recurre a procesos de selección simulados para llegar a ingenieros con perfil técnico. Tras el primer contacto, la víctima es incorporada a un bot de Telegram que le envía un archivo ZIP o un enlace a GitHub, con una fecha límite para completar la tarea. Al ejecutarlo, el malware se instala en el sistema, adaptado al sistema operativo correspondiente.

Flujo de ataque de la campaña GhostHire

BlueNoroff también ha incorporado IA generativa para agilizar el desarrollo de malware y perfeccionar sus técnicas de ataque. Gracias a esta tecnología, han podido incorporar nuevos lenguajes de programación y funcionalidades que dificultan el análisis y la detección. Este enfoque permite al grupo ampliar y gestionar sus operaciones con mayor eficacia, aumentando tanto la complejidad como la escala de los ciberataques.

“La estrategia de este actor ha evolucionado más allá del robo de criptomonedas o credenciales de navegador. El uso de IA generativa ha acelerado este cambio, facilitando el desarrollo de malware y reduciendo el esfuerzo operativo. Esta capacidad permite cubrir lagunas de información y afinar la selección de objetivos. Al combinar datos comprometidos con la analítica de la IA, el alcance de estos ataques se ha multiplicado. Esperamos que nuestra investigación ayude a mitigar su impacto”, añade Omar Amin, investigador sénior de seguridad en Kaspersky GReAT.

Te puede interesar

- Un tercio de los directivos en España no entienden el valor empresarial de la ciberseguridad

- Cómo formar a los empleados en seguridad digital

- Cómo realizar una auditoría básica de ciberseguridad en tu pyme