Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ha identificado una nueva técnica de ingeniería social denominada FileFix, que ya se utiliza en campañas reales. Esta técnica, una evolución del conocido ataque ClickFix, aprovecha la confianza del usuario y acciones cotidianas en Windows para ejecutar comandos maliciosos sin levantar sospechas.

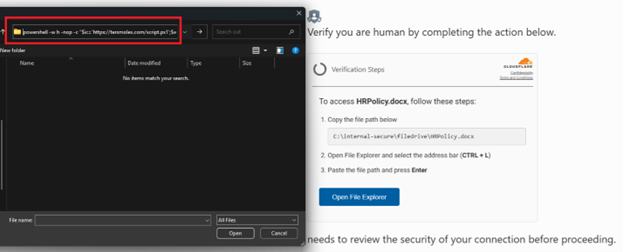

A diferencia de ClickFix, que induce a la víctima a ejecutar comandos desde el cuadro de diálogo “Ejecutar” de Windows, FileFix utiliza el entorno aparentemente inofensivo del explorador de archivos. Desde una página web maliciosa, se abre una ventana legítima del explorador y se copia de forma imperceptible un comando PowerShell camuflado al portapapeles del usuario. Cuando se pega lo que parece ser una ruta de archivo en la barra de direcciones del explorador, se ejecuta el código malicioso sin mostrar ninguna alerta visible.

Página de phishing actualizada para distribuir un script malicioso

Apenas dos semanas después de la publicación de FileFix por parte del investigador de seguridad mr.d0x el 23 de junio de 2025, Check Point Research identificó actores de amenazas conocidos que comenzaron a probar esta técnica en sus campañas. Este grupo ya había utilizado ClickFix para distribuir troyanos de acceso remoto (RATs), loaders y herramientas de robo de información, dirigidas principalmente a usuarios de plataformas de criptomonedas. El pasado 6 de julio se registró un dominio que alojaba una página de phishing que incorporaba el script FileFix, aunque en esta fase inicial solo entregaba cargas benignas, en preparación para despliegues maliciosos inminentes.

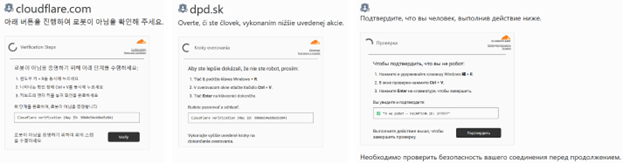

El grupo identificado tiene una trayectoria en el uso de malvertising (anuncios patrocinados maliciosos), envenenamiento SEO y suplantación de sitios populares como técnicas de atracción. Un caso reciente redirigía a víctimas desde un anuncio falso de Bing hacia un clon de la web de 1Password, desde donde se ejecutaba un script ClickFix que instalaba la herramienta de acceso remoto NetSupport Manager. Sus campañas están localizadas en múltiples idiomas (inglés, coreano, eslovaco y ruso), lo que refuerza su carácter global y adaptable.

Páginas de phishing en diferentes idiomas

Técnicas como ClickFix y FileFix no dependen de vulnerabilidades técnicas sino de manipulación del comportamiento humano. FileFix representa una evolución más discreta y peligrosa, al enmascarar comandos maliciosos en interacciones cotidianas de Windows. Su rápida adopción demuestra la agilidad de los actores de amenazas ante nuevas oportunidades de explotación.

Recomendaciones para empresas y usuarios

- Desconfiar de cualquier página web o correo electrónico que solicite realizar acciones manuales inusuales, especialmente copiar y pegar comandos en cuadros de diálogo del sistema o en la barra de direcciones del Explorador de Windows.

- Es importante formar a los usuarios para que comprendan que los sitios web y programas legítimos rara vez requieren la ejecución manual de comandos para resolver problemas.

- Monitorizar activamente las páginas de phishing que imitan servicios populares o pantallas de verificación de seguridad, en particular aquellas que utilizan plantillas similares a Cloudflare o identificadores falsos recurrentes como los Ray IDs.

- Implementar y ajustar reglas de detección en los endpoints que permitan identificar actividad sospechosa en el portapapeles o ejecuciones inusuales de PowerShell provocadas por acciones del usuario.

“El ataque FileFix demuestra cómo los ciberdelincuentes continúan perfeccionando técnicas de ingeniería social que no requieren explotar vulnerabilidades técnicas, sino simplemente manipular la confianza del usuario”, afirma Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Por ello, resulta imprescindible reforzar las medidas de protección de endpoints y fomentar una cultura de ciberseguridad basada en la prevención, la formación continua y la verificación de cualquier acción inusual”.